オレオレ認証局を作ってCA証明書をブラウザにインポートしておけば自作公開サーバをHTTPS化したときに楽にアクセスできる。

いつかは正式な証明書を発行してもらう予定だが、まずはオレオレで。

環境

- CentOS 7.2

- Apache 2.4.6

- mod_ssl 2.4.6

- openssl 1.0.2k-8

CA証明書作成

新規ディレクトリ作成とオリジナルファイルコピー

cd /etc/pki

mkdir tetsisCA

cp tls/misc/CA tetsisCA/

cp tls/openssl.cnf tetsisCA/

echo 01 > tetsisCA/crlnumber設定ファイル編集

vim tetsisCA/CASSLEAY_CONFIG="-config /etc/pki/tetsisCA/openssl.cnf" # 修正

if [ -z "$DAYS" ] ; then DAYS="-days 3650" ; fi # 10 year # 修正

CADAYS="-days 3650" # 10 years # 修正

REQ="$OPENSSL req $SSLEAY_CONFIG"

CA="$OPENSSL ca $SSLEAY_CONFIG"

VERIFY="$OPENSSL verify"

X509="$OPENSSL x509"

PKCS12="openssl pkcs12"

if [ -z "$CATOP" ] ; then CATOP=/etc/pki/tetsisCA ; fi # 修正vim tetsisCA/openssl.cnfdir = /etc/pki/tetsisCA # Where everything is kept # 修正

(中略)

[ req_distinguished_name ]

countryName = Country Name (2 letter code)

countryName_default = JP # 修正

countryName_min = 2

countryName_max = 2

stateOrProvinceName = State or Province Name (full name)

stateOrProvinceName_default = Tokyo # 修正

localityName = Locality Name (eg, city)

localityName_default = Shinagawa-ku # 修正

0.organizationName = Organization Name (eg, company)

0.organizationName_default = tetsis company # 修正

(中略)

[ usr_cert ]

(中略)

# This is typical in keyUsage for a client certificate.

keyUsage = digitalSignature, keyEncipherment # 修正

# This will be displayed in Netscape's comment listbox.

#nsComment = "OpenSSL Generated Certificate" # コメントアウト

(中略)

# This is required for TSA certificates.

extendedKeyUsage = serverAuth

(中略)

[ v3_ca ]

(中略)

# Key usage: this is typical for a CA certificate. However since it will

# prevent it being used as an test self-signed certificate it is best

# left out by default.

keyUsage = cRLSign, keyCertSign # コメントアウト解除CA証明書作成

# cd /etc/pki/tetsisCA

# ./CA -newca

CA certificate filename (or enter to create) # エンター

Making CA certificate ...

Generating a 2048 bit RSA private key

........+++

...........................................+++

writing new private key to '/etc/pki/tetsisCA/private/./cakey.pem'

Enter PEM pass phrase: # パスフレーズ入力

Verifying - Enter PEM pass phrase: # パスフレーズ入力

Country Name (2 letter code) [JP]:

State or Province Name (full name) [Tokyo]:

Locality Name (eg, city) [Shinagawa-ku]:

Organization Name (eg, company) [tetsis company]:

Organizational Unit Name (eg, section) []:

Common Name (eg, your name or your server's hostname) []:tetsis CA

Email Address []:

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Using configuration from /etc/pki/tetsisCA/openssl.cnf

Enter pass phrase for /etc/pki/tetsisCA/private/./cakey.pem: # パスフレーズ入力

Check that the request matches the signature

Signature ok

(中略)

Write out database with 1 new entries

Data Base Updated- CA証明書: cacert.pem

- CA秘密鍵: private/cakey.pem

証明書失効リスト作成

# openssl ca -config openssl.cnf -gencrl -out crl.pem

Using configuration from openssl.cnf

Enter pass phrase for /etc/pki/tetsisCA/private/cakey.pem: # パスフレーズ入力サーバ証明書作成

Google CromeではIPアドレスでアクセスした場合SAN(Subject Alternative Name)を設定していないと”ERR_CERT_COMMON_NAME_INVALID”エラーが出てしまう。

(IPアドレスが原因かは不明。DNS名持っててもSAN設定しないといけないかも)

そのため、サーバ証明書にはSAN値を設定して作成する。

本当はもっとスマートな方法があるかもしれないが、とりあえずちゃんと動いたこの方法を書いておく。

新規ディレクトリ作成

cd /etc/pki

mkdir tetsis-server

cp tetsisCA/openssl.cnf tetsis-server/設定ファイル編集

vim tetsis-server/openssl.cnfreq_extensions = v3_req # The extensions to add to a certificate request # コメントアウト解除

(中略)

[ v3_req ]

subjectAltName = @alt_names

(中略)

# 末尾に追加

[alt_names]

IP.1 = 192.168.33.14 # サーバのアドレス秘密鍵とCSR作成

# cd /etc/pki/tetsis-server

# openssl req -config openssl.cnf -new -days 3650 -keyout server.key -out server.csr

writing new private key to 'server.key'

Enter PEM pass phrase: # 秘密鍵のパスフレーズ入力

Verifying - Enter PEM pass phrase: # 秘密鍵のパスフレーズ入力

Country Name (2 letter code) [JP]:

State or Province Name (full name) [Tokyo]:

Locality Name (eg, city) [Shinagawa-ku]:

Organization Name (eg, company) [tetsis company]:

Organizational Unit Name (eg, section) []:

Common Name (eg, your name or your server's hostname) []:192.168.33.15

Email Address []:

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:秘密鍵のパスフレーズ削除

# openssl rsa -in server.key -out server.key

Enter pass phrase for server.key: # 秘密鍵のパスフレーズ入力

writing RSA keyCA証明書で署名したサーバ証明書を作成

openssl ca -config openssl.cnf -days 3650 -extensions v3_req -extfile openssl.cnf -out server.crt -infiles server.csr- サーバ秘密鍵: server.key

- サーバCSR: server.csr

- サーバ証明書: server.crt

Apacheの設定

設定ファイルの編集

vim /etc/httpd/conf.d/ssl.confDocumentRoot "/var/www/html" # コメントアウト解除

ServerName 192.168.33.14:443 # サーバのIPアドレスに変更

SSLCertificateFile /etc/pki/tetsis-server/server.crt

SSLCertificateKeyFile /etc/pki/tetsis-server/server.key

SSLCACertificateFile /etc/pki/tetsisCA/cacert.pem

SSLCARevocationFile /etc/pki/tetsisCA/crl.pemApacheの再起動

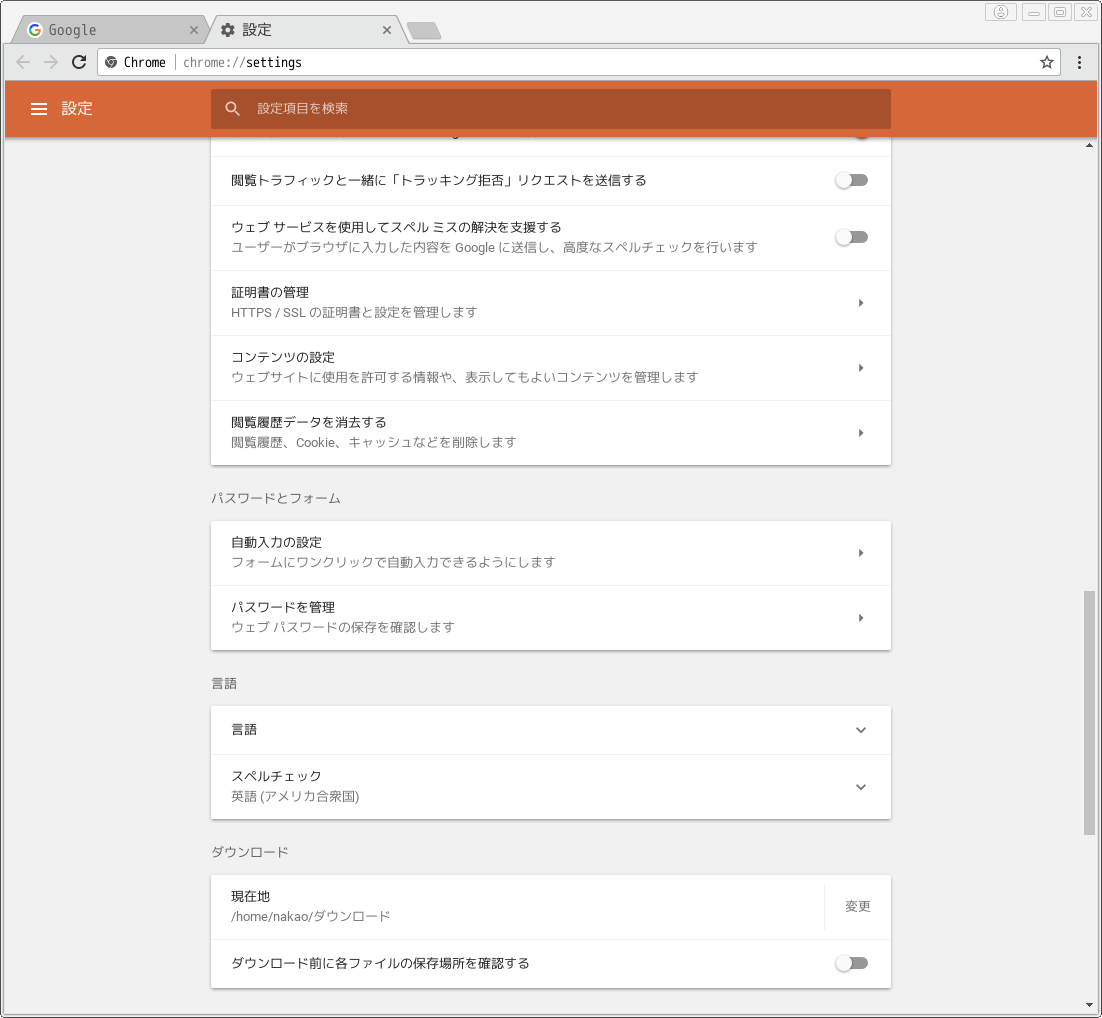

systemctl restart httpdブラウザにオレオレCA証明書(cacert.pem)を追加 (Google Chrome)

- 「設定」画面の「詳細設定」をクリック

- 「証明書の管理」をクリック

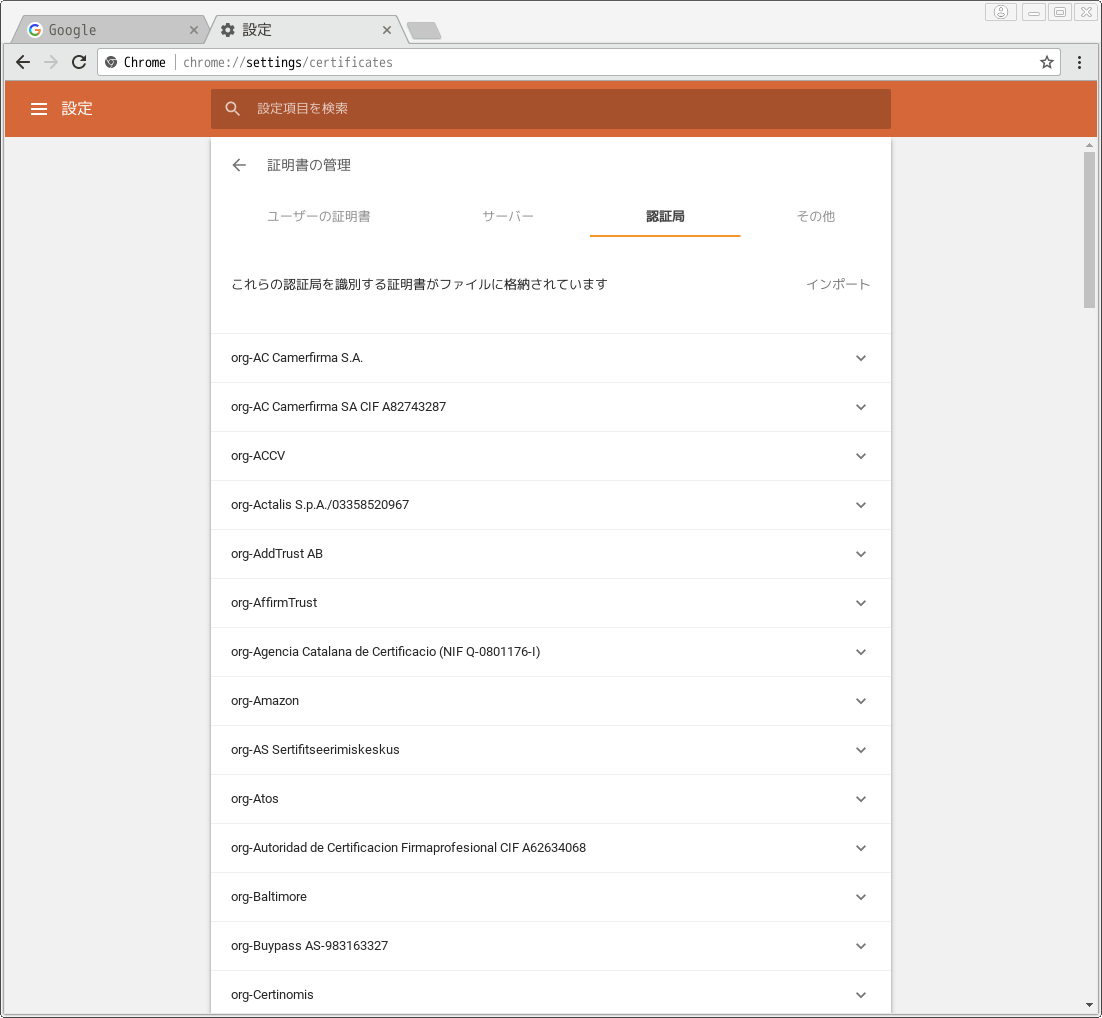

- 「認証局」タブの「インポート」をクリック

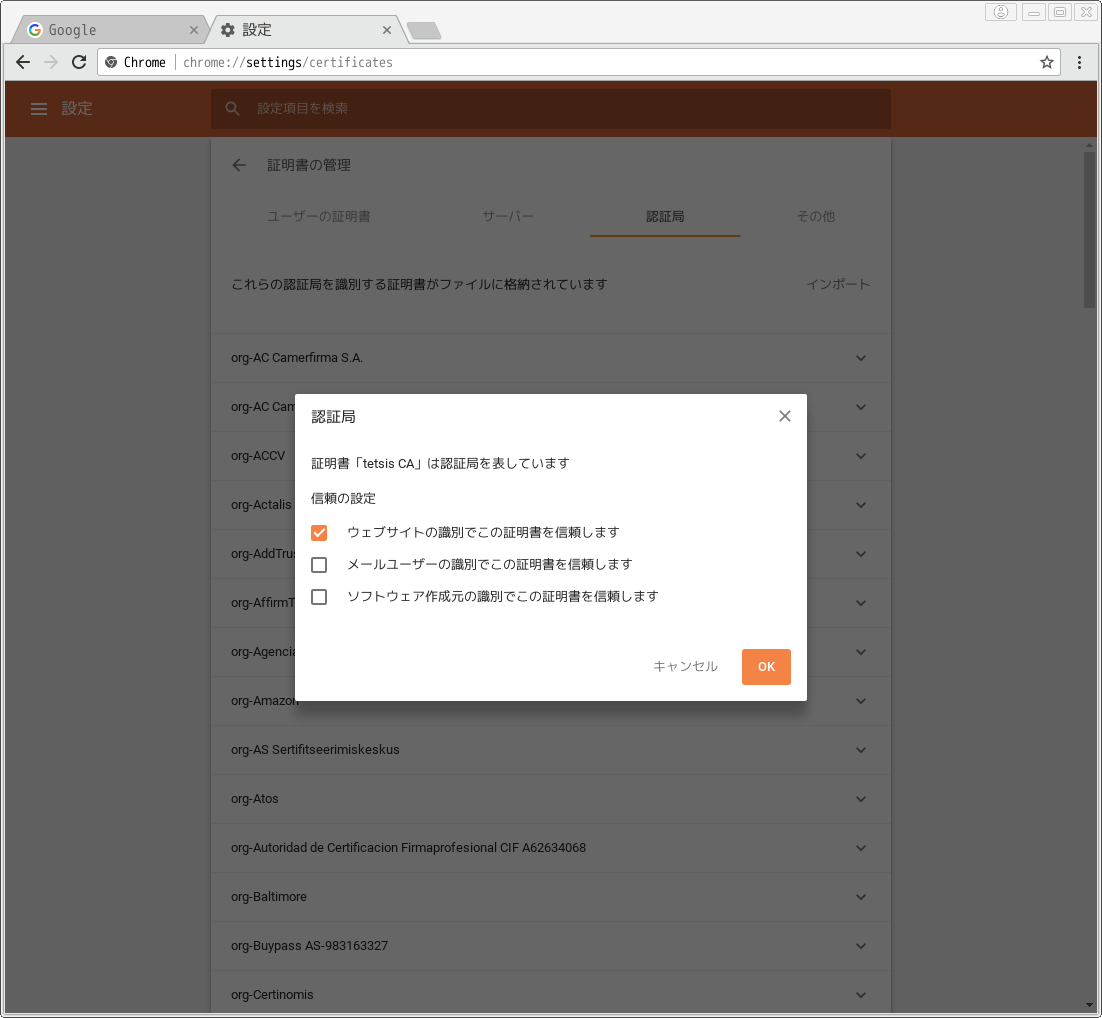

- 証明書ファイル(上記例通りならcacert.pem)を選択。「ウェブサイトの識別で…」をチェックし、「OK」をクリック

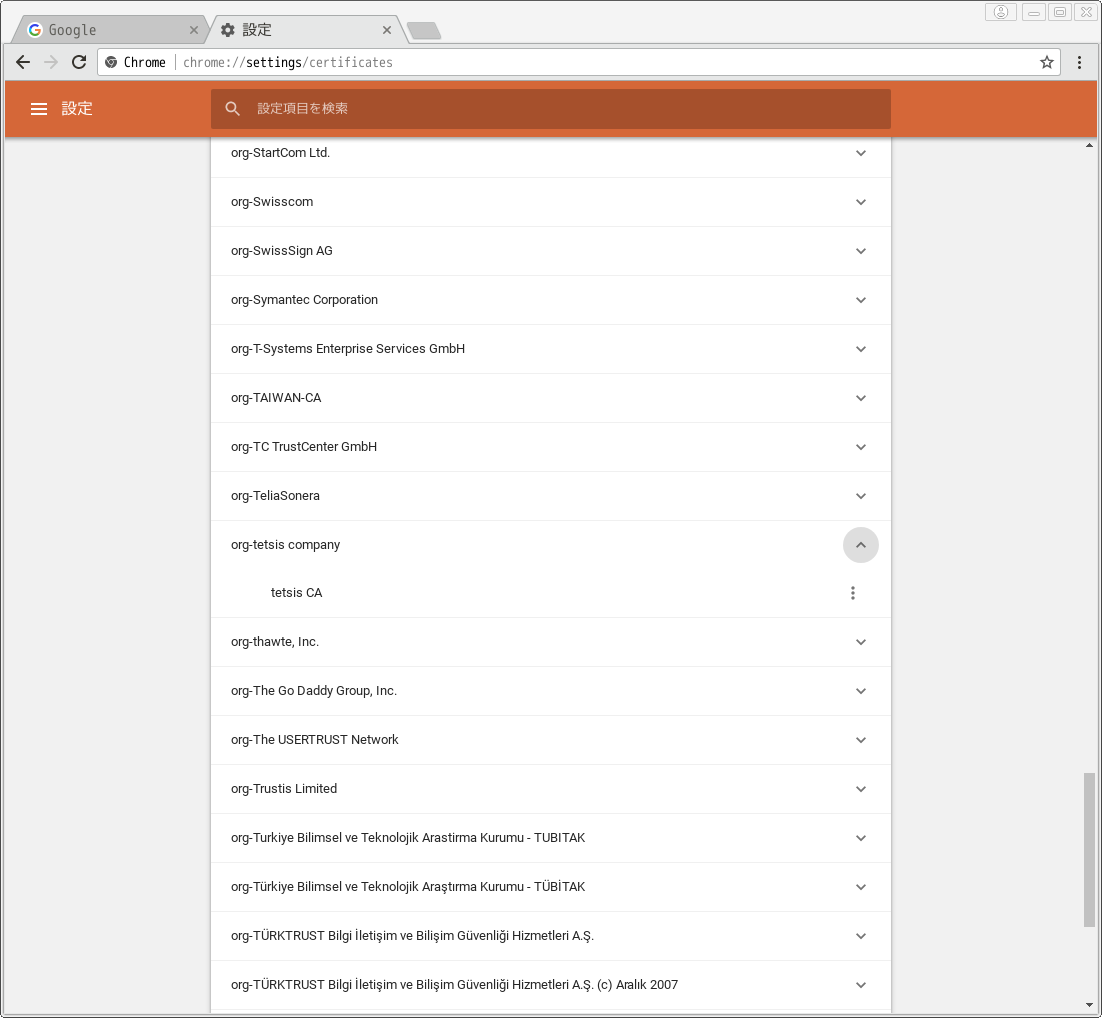

- 「認証局」一覧に追加した認証局(例ではtetsis CA)が追加されている。

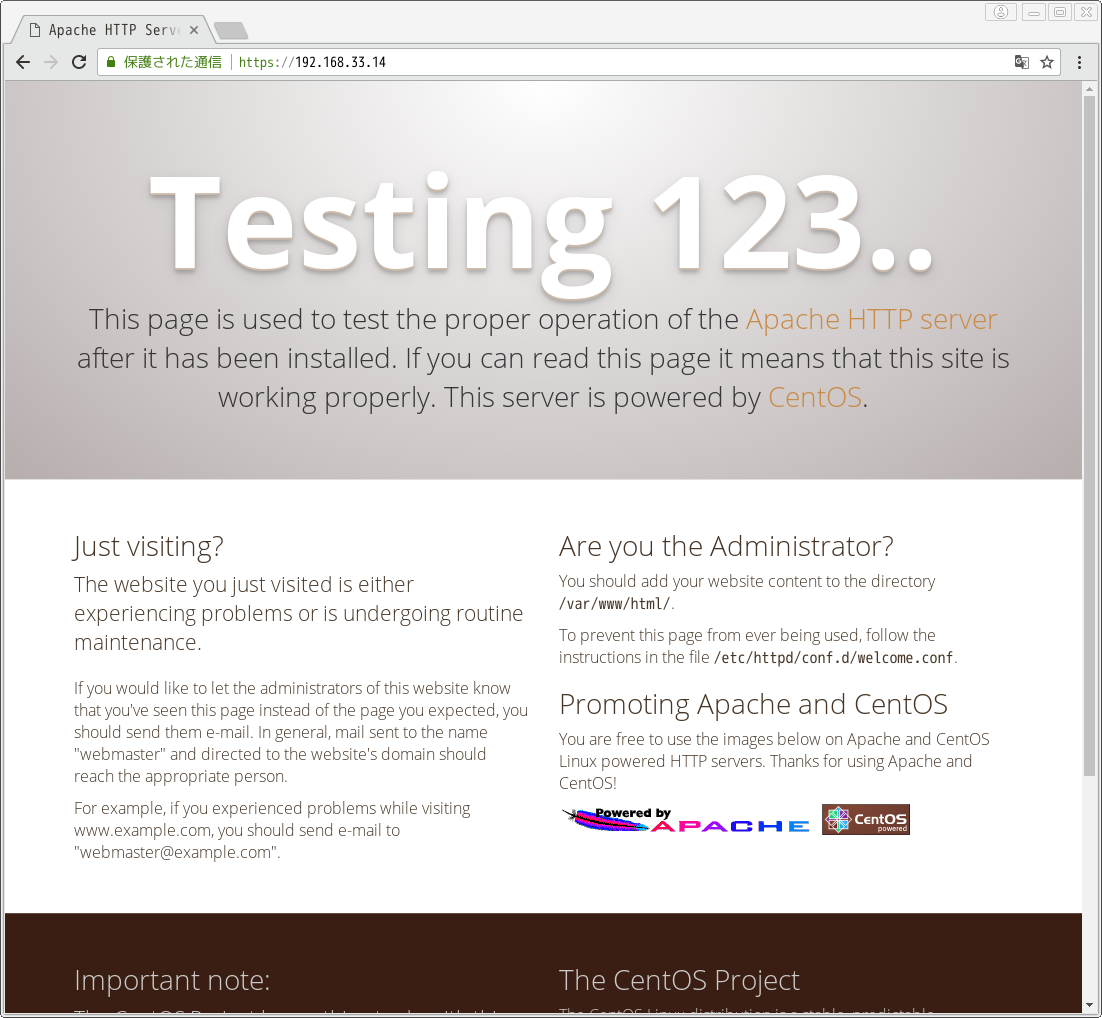

確認

Chromeで「https://(IPアドレス(今回の例では192.168.33.14))」にアクセスするとそのままページが表示される。

ちゃんと「保護された通信」として認められてる。